Após os ataques terroristas de 11 de Setembro nos Estados Unidos, o governo americano adotou uma série de novas medidas para proteger o país contra potenciais novos ataques. Uma das vertentes dessas medidas trata da defesa contra o Terrorismo Cibernético ou Guerra Cibernética (também chamado por alguns como a “guerra do futuro”), onde a presença humana é dispensada para execução de uma ação terrorista ou militar.

Instalações Industriais tais como Refinarias, Petroquímicas, Plataformas de Petróleo e, Usinas de Geração como Termelétricas e Hidrelétricas, Estações de Tratamento de Água, entre outras, são consideradas áreas sensíveis, de infraestrutura critica, pois uma interrupção em larga escala e, longo período nesses tipos de instalações são capazes de desproteger qualquer país, por se tratar de suprimento energético e, abastecimento.

Esse artigo irá destacar qual o papel dos Controladores Digitais neste novo cenário, as diferenças entre as arquiteturas de proteção cibernética tradicionais e, as mais adequadas hoje de fato, além da importância de indústria e, governos passarem a se preocupar seriamente com esse problema, tendo em vista inclusive as recentes divulgações de diversos casos de blecautes energéticos no país durante 2013, onde existe a suspeita de ações de “hackers” nos episódios, bem como um caso notório ocorrido a pouco mais de 6 anos no Espírito Santo (em 2007) de blecaute energético (desarme de turbinas e, linhas de transmissão), que foi objeto inclusive de uma menção velada do presidente dos Estados Unidos 2 anos depois, como uma ação de “hackers” (“ataques deixaram cidades as escuras em outros países – Barack Obama-Nov/2009”), ainda que as autoridades brasileiras não venham admitindo os casos.

Introdução

Os primeiros relatos de Terrorismo Cibernético ou Guerra Cibernética datam da década de 70, especificamente no auge da Guerra Fria. Satélites e, linhas de comunicação americanos e, soviéticos eram utilizados, ainda que em escala reduzida, para penetrar em sistemas informatizados civis e, militares de um e, do outro, no intuito de roubar dados sensíveis ou causar danos, especialmente queda nos sistemas de telecomunicações ou sistemas de tele-comando (Ex. Linhas de Transmissão de Energia), através de meios específicos manipulados pelos “hackers” americanos e soviéticos daquela ocasião.

Hoje, com o mundo globalizado e, totalmente interligado através da Internet e, outros meios de comunicação, o raio de alcance para uma ação terrorista ou militar cibernética é milhares de vezes maior que no passado, o que demanda sistemas de proteção adequados a esta nova concepção (Ex. Firewalls e Gateways dedicados).

Ocorre que as arquiteturas tradicionais de proteção cibernética, falando especificamente do meio industrial, através do emprego de software e, hardware dedicados (Ex. Senhas de sistemas operacionais com níveis de acesso e, proteção privilegiados específicos, firewalls físicos e, virtuais, gateways, etc) encontram-se em certa medida defasados e, não garantem uma proteção 100% confiável, sem falar que estas apenas focam a proteção EXTERNA e, não INTERNA ou ambas, o que seria o ideal.

No Brasil, a situação atual de boa parte das instalações industriais, providas de Controladores Digitais é BEM PREOCUPANTE, em se tratando de proteção cibernética.

Figura 1 – Exemplo de Controladores Digitais providos de CPU´s Blindadas e, Certificadas por entidade internacional especializada em segurança cibernética ( Certificação Internacional Achilles ).

Arquitetura Tradicional de Proteção Cibernética de Controladores Digitais

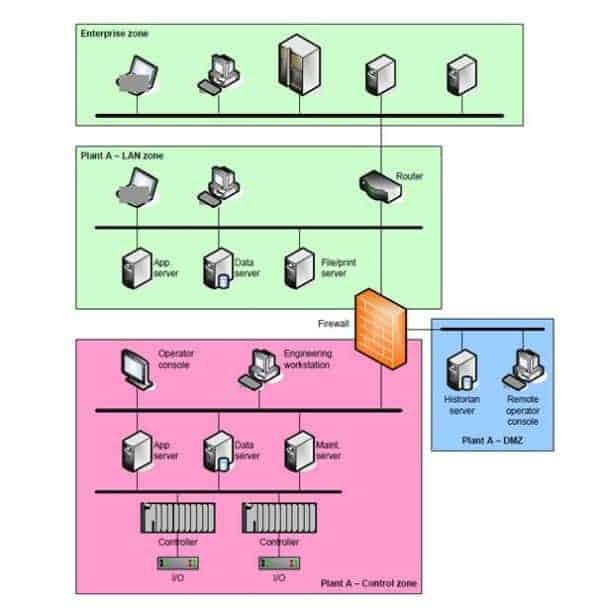

Basicamente, as arquiteturas tradicionais de proteção cibernética nas instalações industriais providas de Controladores Digitais fazem o emprego de Sistemas Firewalls (Físicos e/ou Virtuais e Gateways) instaladas em algum ponto das redes de comunicação.

Estes sistemas garantem a proteção dos Controladores Digitais contra ataques de “hackers externos”, que se utilizam da infraestrutura universal de comunicação para tentar acessos não autorizados as instalações ora protegidas.

Estes sistemas de proteção também permitem a introdução de níveis de acessos privilegiados e, reservados somente a pessoal autorizado da instalação, através de senhas de software (repetindo: senhas de software). Mesmo assim, estes sistemas não são uma garantia de 100% em termos de proteção contra os “hackers externos”.

Figura 2 – Exemplo de Arquitetura Típica de Proteção Cibernética através do emprego de Firewall, em instalação provida de Controladores Digitais ( Plant A – Control Zone ).

Figura 3 – Exemplo de Sistema Firewall Externo (Gateway de Mercado)

No entanto, as arquiteturas tradicionais de proteção não garantem uma real proteção contra o “hacker interno”, somente garantem proteção contra o “hacker externo”, como já mencionado no parágrafo anterior.

É ai que reside um dos grandes problemas. Mas quem é o “hacker interno” ?

O “hacker interno” geralmente é algum profissional de dentro da instalação (mas não limitado a este), que passa a figurar (ocultamente) por motivo de alguma insatisfação (Ex. uma bronca do chefe).

Ele é muitas vezes mais nocivo a organização do que o “hacker externo”, pelo simples fato de conhecer profundamente a instalação e, poder utilizar estes conhecimentos para prejudicar sua organização, como forma de compensar sua eventual insatisfação.

Um exemplo de sabotagem da organização seria o acesso direto aos Controladores Digitais (acesso pós-Firewall), algo impossível para um “hacker externo”, provocando um TRIP ou Shut-Down do Turbo-Compressor, interrompendo a produção de combustível numa refinaria ou TRIP de um Turbo-Gerador, interrompendo a produção de energia numa hidrelétrica ou termelétrica. Como o Controlador Digital não possui blindagem da CPU, o “hacker interno” sente-se a vontade e, livre para sua incursão, já que não deixará rastros, além dos danos externos da eventual sabotagem.

Outros tipos de “hackers internos” também podem ser fornecedores frequentes da instalação, terceirizados, espiões industriais, civis e, até militares, entre outros tipos e, situações.

O que muda com a Blindagem da CPU do Controlador Digital?

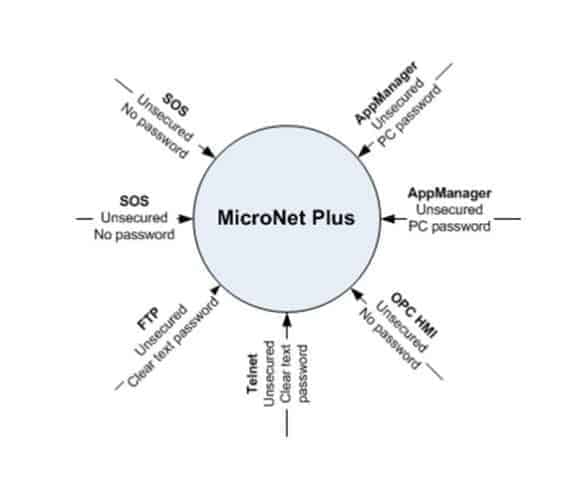

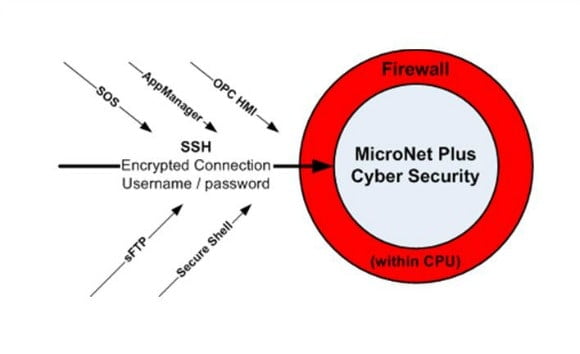

De maneira resumida, a nova CPU blindada passa a ter integrada em sua estrutura um Firewall interno embarcado, o que não ocorre nas CPU´s tradicionais. Entretanto, para se chegar a este nível, um longo caminho é percorrido pelo fabricante do Controlador Digital, por se tratar de um verdadeiro UP-GRADE do produto.

Uma série de pesados ensaios e, procedimentos são exigidos para que o equipamento possa ser certificado a nível de CPU por entidade especializada em segurança cibernética de equipamentos digitais. Trata-se da “Certificação Achilles”.

A NERC (North American Electric Reliability Corporation) determina uma série de requerimentos CIP (Critical Infrastruture Protection – Níveis 2 à 9), que são considerados para a obtenção da Certificação Achilles pelo fabricante do Controlador Digital.

Figura 4 – Controlador Digital – CPU sem blindagem (ANTES).

Figura 5 – Controlador Digital – CPU com blindagem (DEPOIS) – UP-GRADE.

Benefícios da Blindagem de CPU em Controladores Digitais – Certificação Achilles

- Comunicação Encriptada;

- Autenticação via Password diretamente sobre a CPU Blindada, isto é, a senha fica armazenada no Firewall embarcado da CPU;

- Senhas reforçadas e, com possibilidade de emprego de caracteres especiais;

- Porta simples para comunicação SSH (Secure Shell Communication) dedicada e, segura;

- Log´s e, atualizações de dados de acesso através de comunicação segura;

- Risco de penetração praticamente reduzido a 0%, para usuários não autorizados, mesmo em caso de tentativa de acesso pós-Firewall externo;

- Proteção contra o “hacker interno”;

- Elevado aumento da confiabilidade da arquitetura de proteção cibernética como um todo, já que o Firewall Interno somado ao Firewall Externo poderá garantir isso (proteção contra o “hacker interno e externo”).

Figura 6 – Exemplo Real de Certificação Internacional Achilles para Controlador Digital.

Custo

Atualmente, poucos fabricantes de Controladores Digitais (todos estrangeiros, nenhum nacional por enquanto) conseguiram obter a Certificação Internacional Achilles para segurança cibernética da CPU.

Os que possuem essa certificação em seu portfólio, por hora, tem oferecido ao mercado as versões anteriores de seus Controladores Digitais sem a blindagem da CPU e, versões dos mesmos Controladores com a blindagem da CPU, mas a custos distintos.

No entanto, a tendência nos próximos anos é que os fabricantes que possuam versões blindadas das CPU´s de seus Controladores padronizem apenas essa versão, deixando de comercializar as versões antigas.

Conclusão

Fica demonstrado aos usuários de Controladores Digitais aplicados em processos críticos, especialmente os ligados a abastecimento e, fornecimento energético no Brasil a importância da necessidade de se preocupar seriamente com a segurança cibernética das arquiteturas de automação de suas instalações, passando a considerar em seus projetos novos e, retrofit´s a necessidade urgente de especificar Controladores Digitais que possuam a Certificação Internacional Achilles para garantia da blindagem da CPU do Controlador.

Somente com esta blindagem é que o usuário poderá enfim ter a tranquilidade esperada no quesito segurança cibernética e, compreendido que apenas os Firewall´s e, Gateways externos tradicionais de mercado não são a garantia plena de proteção dos ativos instalados contra acessos não-autorizados, evitando sabotagens.

Referências Bibliográficas

- Cyber Security Enhancements for MicroNet PLUS – Klammer, Troy – Woodward Industrial Controls – Fort Collins – CO / USA – March 31th, 2011

- NERC – CIP 002 to 009 Requirements – Achilles Certification

Nenhum comentário:

Postar um comentário